Хакеры выявили массу уязвимостей у современных автомобилей

Если вы приобретали новый автомобиль в последние несколько лет, то велика вероятность, что в нем есть хотя бы один встроенный модем, который нужен для разных полезных функций вроде удалённого прогрева автомобиля, самодиагностики, которая предупреждает о сбоях до того, как они произойдут, и всевозможных опций безопасности.

Автопроизводители активно используют электронику в своих новых моделях. Но, как показывает исследование охотника за ошибками и штатного инженера по безопасности Yuga Labs Сэма Карри, в электронных системах есть масса уязвимостей, которые позволяют отслеживать и даже контролировать некоторые автомобили, включая машины экстренных служб.

С чего всё началось?

Сама проблема не нова. Её активно обсуждали после но печально известного инцидента со взломом Jeep в 2015 году, когда пара исследователей доказала, что они могут удаленно отключить Jeep Cherokee во время движения через эксплойт в информационно-развлекательной системе внедорожника. И вот — новая история.

Карри решил исследовать потенциальные дыры в цифровой инфраструктуре автомобильной промышленности после того, как поигрался с приложением для электровелосипеда и обнаружил, что он может сигналить и включать и фары на всём автопарке. Сообщив об уязвимости производителю скутеров, Карри с коллегами обратили внимание на более крупные автомобили.

почти каждый автомобиль, выпущенный за последние пять лет, имеет практически одинаковую функциональность. Если бы злоумышленник смог найти уязвимости в конечных точках API, которые использовались системами телематики транспортных средств, он мог бы подавать звуковой сигнал, мигать фарами, удалённо отслеживать, блокировать/разблокировать и запускать/глушить транспортные средства.

В продуктах 16 крупных производителей автомобилей и трёх поставщиков автомобильных технологий исследователи обнаружили проблемы, которые могли привести к захвату учетных записей, удаленному выполнению кода, не говоря уже о выполнении команд, ведущих к физическому управлению транспортным средством. Некоторые уязвимости также могут позволить кражу информации, приводя хакера прямо к личной информации пользователя автомобиля (PII), хранящейся в автомобильном приложении.

Слабым звеном в данном случае является компания Spireon Systems, которая контролирует данные GPU и прочую телематику для нескольких миллионов автомобилей, в том числе полицейских авто и машин служб спасения в США.

У Spireon, которая предоставляет такие услуги, как LoJack, было несколько дыр в безопасности, которые позволили хакерам получить «полный доступ администратора к общекорпоративной панели управления с возможностью отправлять произвольные команды примерно 15,5 миллионам автомобилей. (разблокировка, запуск двигателя, отключение стартера и т. д.), считывание любого местоположения устройства и прошивка/обновление прошивки устройства». В качестве доказательства концепции Карри и его коллеги «пригласили себя в случайную учётную запись автопарка и увидели, что получили приглашение управлять полицейским управлением США, где мы можно было отслеживать весь автопарк полиции».

Где и какие уязвимости обнаружены?

Вооружившись только идентификационным номером автомобиля, хакеры смогли получить доступ к удалённым службам для автомобилей Acura, Honda, Infiniti, Kia и Nissan, в том числе сумели найти и разблокировать автомобили, запустить или остановить двигатели или посигналить. Также можно было получить доступ к учётной записи пользователя с помощью VIN-номера, а в случае Kia исследователи смогли получить доступ к камерам парковки в реальном времени на автомобиле.

Автомобили Genesis и Hyundai также можно было использовать, хотя здесь требовался адрес электронной почты владельца, а не VIN. Автомобили Porsche также были подвержены уязвимости, которая позволяла Карри определять местонахождение автомобиля и отправлять ему команды.

Цифровые номерные знаки, недавно одобренные для использования в Калифорнии, — вполне себе вектор атаки. Карри обнаружил, что может получить доступ суперадминистратора и управлять всеми учётными записями пользователей и устройствами, включая отслеживание автомобилей и изменение сообщений, отображаемых на номерных знаках с электронными чернилами.

Наконец, просочившиеся ключи Amazon Web Services дали хакерам доступ к провайдеру спутникового радио Sirius XM с «возможностью получить все файлы, включая (как оказалось) пользовательские базы данных, исходный код и файлы конфигурации».

Марки авто и найденные проблемы

Керри также поделился данными о том, у каких производителей какие проблемы с безопасностью имеют место на данный момент.

Kia, Honda, Infiniti, Nissan, Acura

-

Блокировка/разблокировка, запуск/остановка двигателя, точное определение местоположения, мигание фарами и подача сигнала — удалённо, при помощи только VIN-номера.

-

Захват учетной записи и компрометация персональных данных удалённо, при помощи VIN.

-

Возможность запретить пользователю удалённо управлять своей машиной, сменить владельца.

-

Для Kia — удалённый доступ к камере обзора.

Mercedes-Benz:

-

Доступ к сотням критически важных внутренних приложений через неправильно настроенную систему единого входа. Исследователи получили доступ в том числе к экземплярам Github, внутреннему чат компании, возможность присоединиться практически к любому каналу, внутренние сервисы облачного развертывания для управления отдельными хостами, внутренние API, связанные с транспортным средством.

-

Удаленное выполнение кода на некоторых системах

-

Утечки памяти, приводящие к раскрытию личных данных сотрудников/клиентов, доступ к учётной записи.

Hyundai, Genesis:

-

Блокировка/разблокировка, запуск/остановка двигателя, точное определение местоположения, мигание фарами и подача сигнала — удалённо, при помощи только электронной почты жертвы.

-

Захват учетной записи и компрометация персональных данных удалённо, при помощи электронной почты жертвы.

-

Возможность запретить пользователю удалённо управлять своей машиной, сменить владельца.

BMW, Rolls Royce:

-

Доступ к любому приложению от имени любого сотрудника позволили получить доступ к внутренним дилерским порталам. Там можно запросить любой VIN-номер, чтобы получить документы о продаже BMW.

-

Также можно получить доступ к любому приложению, заблокированному с помощью системы единого входа, от имени любого сотрудника, включая приложения, используемые удалёнными работниками и дилерскими центрами.

Ferrari:

-

Полный захват любой учётной записи клиента Ferrari.

-

IDOR для доступа ко всем записям клиентов Ferrari.

-

Отсутствие контроля доступа позволяет создавать, изменять, удалять учётные записи администраторов «бэк-офиса» сотрудников и все учётные записи пользователей с возможностью изменять веб-страницы, принадлежащие Ferrari, через систему CMS.

-

Возможность добавлять HTTP-маршруты на api.ferrari.com (rest-connectors) и просматривать все существующие rest-connectors и связанные с ними секреты (заголовки авторизации)

Ford:

-

Доступ к памяти серийного автомобиля Telematics API раскрывает персональные данные жертвы и токены доступа для отслеживания и выполнения команд на автомобиле.

-

Доступ к учётным данным конфигураций, используемые для внутренних служб, связанных с телематическими сервисами.

-

Возможность пройти аутентификацию в учётной записи клиента и получить доступ ко всей личной информации и выполнять действия в отношении автомобиля.

-

Полный доступ к учётной записи жертвы, включая личный кабинет автомобиля.

Toyota:

-

IDOR на Toyota Financial, который раскрывает имя, номер телефона, адрес электронной почты и кредитный статус любых финансовых клиентов Toyota.

Пример взлома BMW и Rolls Royce через неправильно настроенную систему единого входа

При тестировании активов BMW исследователи выявили специальный портал SSO для сотрудников и подрядчиков BMW. Это было очень интересно для нас, поскольку любые обнаруженные здесь уязвимости потенциально могли позволить злоумышленнику скомпрометировать любую учётную запись, связанную со всеми активами BMW.

Например, если дилер хотел получить доступ к дилерскому порталу в физическом дилерском центре BMW, ему нужно былопройти аутентификацию через этот портал. Кроме того, этот портал единого входа использовался для доступа к внутренним инструментам и соответствующей инфраструктуре devops.

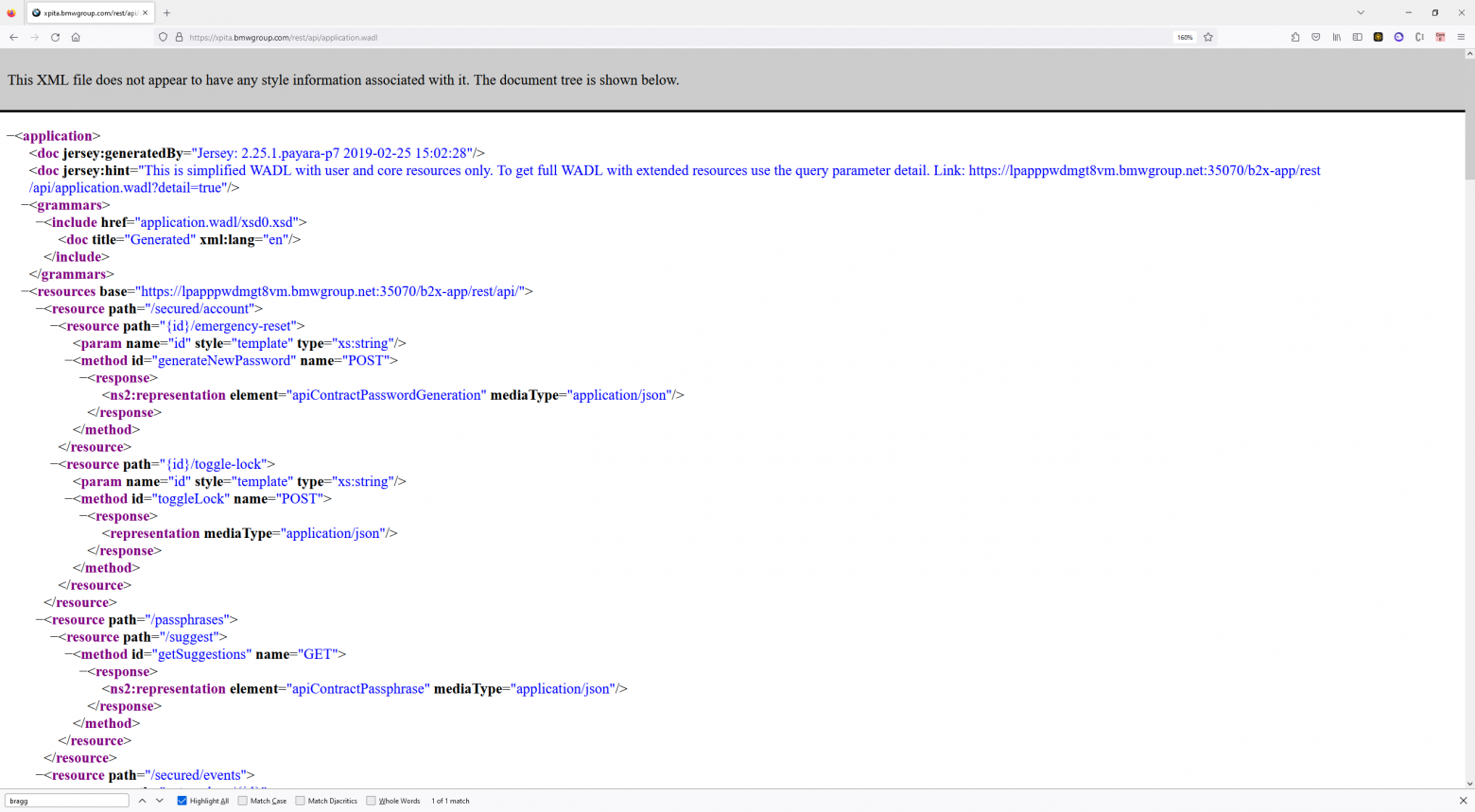

Первое, что исследователи сделали, это отпечатки хоста с помощью инструментов OSINT, таких как gau и ffuf. После нескольких часов фаззинга исследователи обнаружили файл WADL, который раскрывал конечные точки API на хосте, отправляя следующий HTTP-запрос:

GET /rest/api/application.wadl Хост HTTP/1.1

: xpita.bmwgroup.com

Ответ HTTP содержал все доступные конечные точки REST на хосте xpita. Исследователи начали перебирать конечные точки и отправлять фиктивные HTTP-запросы, чтобы узнать, какие функции доступны.

Одним из результатов стало то, что исследователи смогли запросить все учетные записи пользователей BMW, отправив запросы со звездочкой в конечной точке API пользовательского поля. Это позволило ввести что-то вроде «sam*» и получить информацию о пользователе с именем «sam.curry», не угадывая фактическое имя пользователя.

HTTP-запрос:

GET /reset/api/users/example*

Хост HTTP/1.1: xpita.bmwgroup.com

HTTP-ответ:

HTTP/1.1 200 OK

Content-type: application/json

{“id”:”redacted”,”firstName”:”Example”,”lastName”:”User”,”userName”:”example.user”}

Обнаружив эту уязвимость, исследователи продолжили тестирование других доступных конечных точек API. Одним из особенно интересных моментов, который сразу бросался в глаза, была конечная точка /rest/api/chains/accounts/:user_id/totp. Исследователи заметили слово «totp», которое обычно обозначало генерацию одноразового пароля.

Когда исследователи отправили HTTP-запрос на эту конечную точку, используя идентификатор пользователя системы единого входа, полученный из подстановочного запроса в паре с конечной точкой TOTP, он вернул случайное 7-значное число. Следующий HTTP-запрос и ответ демонстрируют это поведение:

HTTP-запрос:

GET /rest/api/chains/accounts/unique_account_id/totp Хост HTTP/1.1

: xpita.bmwgroup.com

HTTP-ответ:

HTTP/1.1 200 OK

Content-type: text/plain

9373958

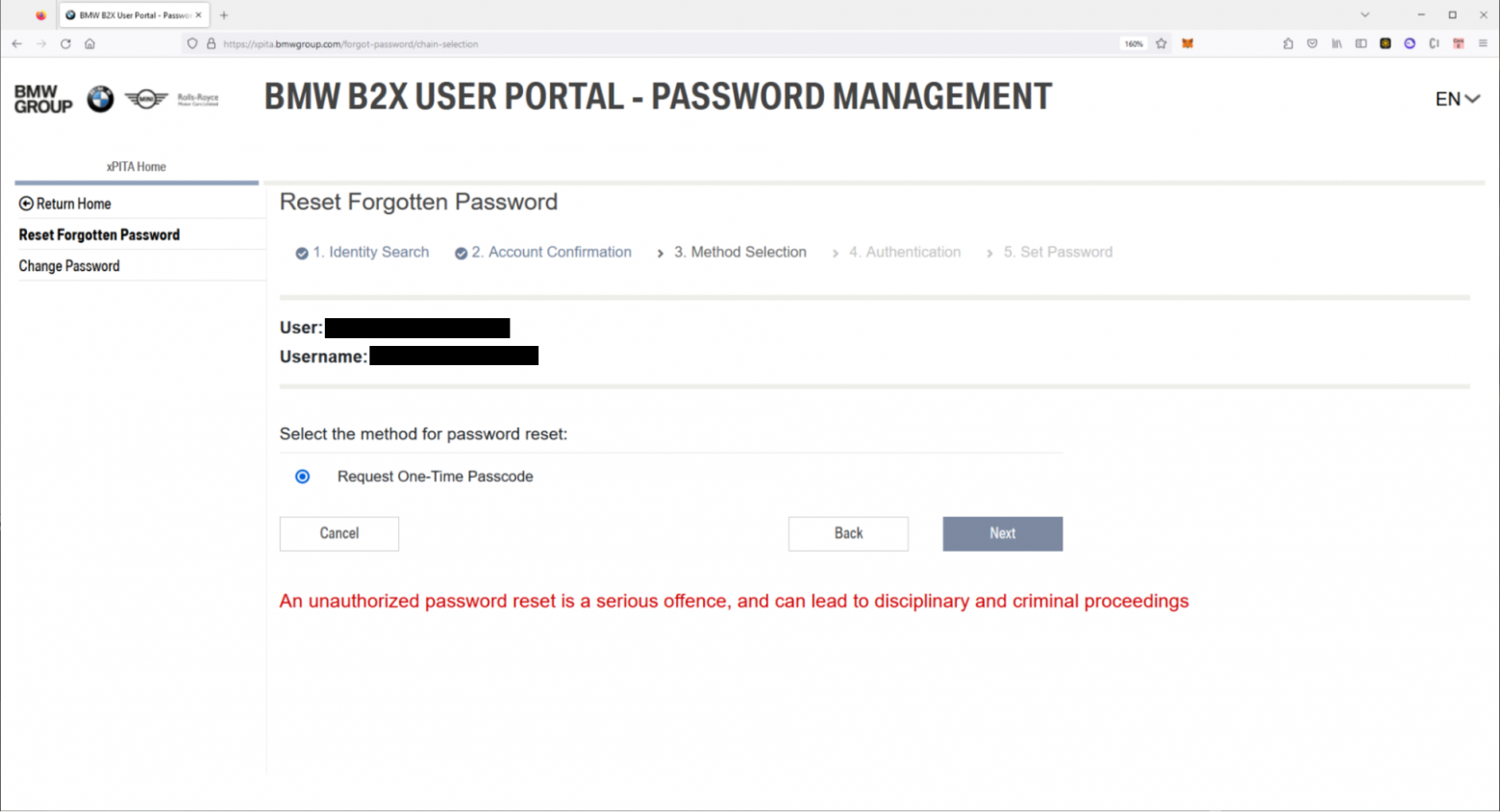

По какой-то причине оказалось, что этот HTTP-запрос генерирует TOTP для учётной записи пользователя. Исследователи предположили, что это взаимодействие работало с функцией «забыл пароль», поэтому нашли пример учётной записи пользователя, используя наш оригинальный подстановочный знак и получив идентификатор пользователя-жертвы. После получения этого идентификатора инициировали попытку сброса пароля для учётной записи пользователя, пока не дошли до момента, когда система запросила код TOTP с устройства 2FA пользователя (например, электронной почты или телефона).

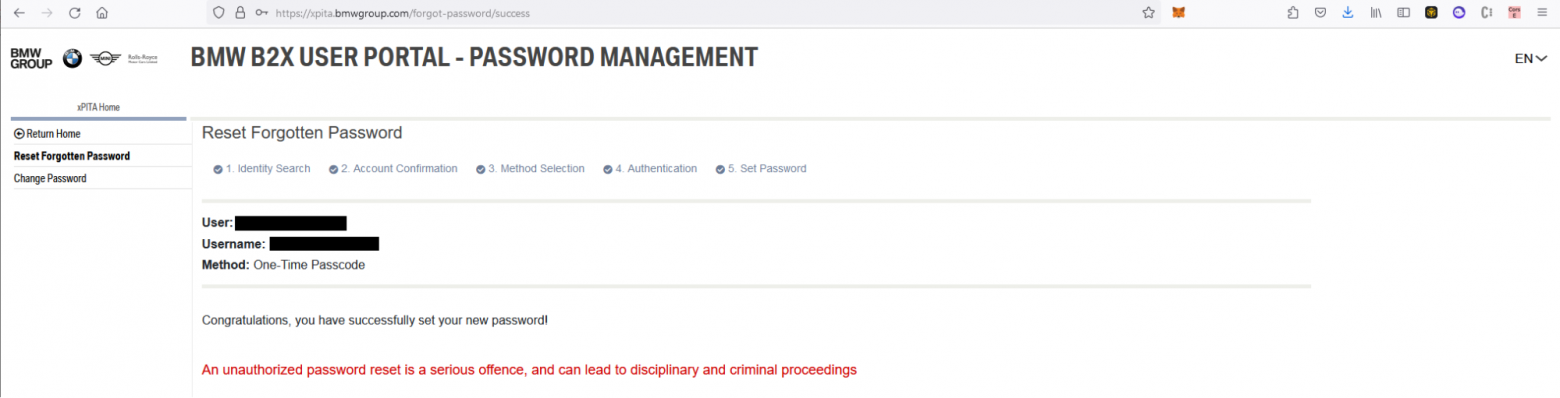

На этом этапе исследователи получили код TOTP, сгенерированный из конечной точки API, и ввели его в поле подтверждения сброса пароля.

Это сработало! Белые хакеры сбросили учётную запись пользователя, получив полный контроль над учётной записью любого сотрудника BMW и пользователя подрядчика.

На этом этапе можно было полностью завладеть любой учетной записью сотрудника BMW или Rolls Royce и получить доступ к инструментам, используемым этими сотрудниками.

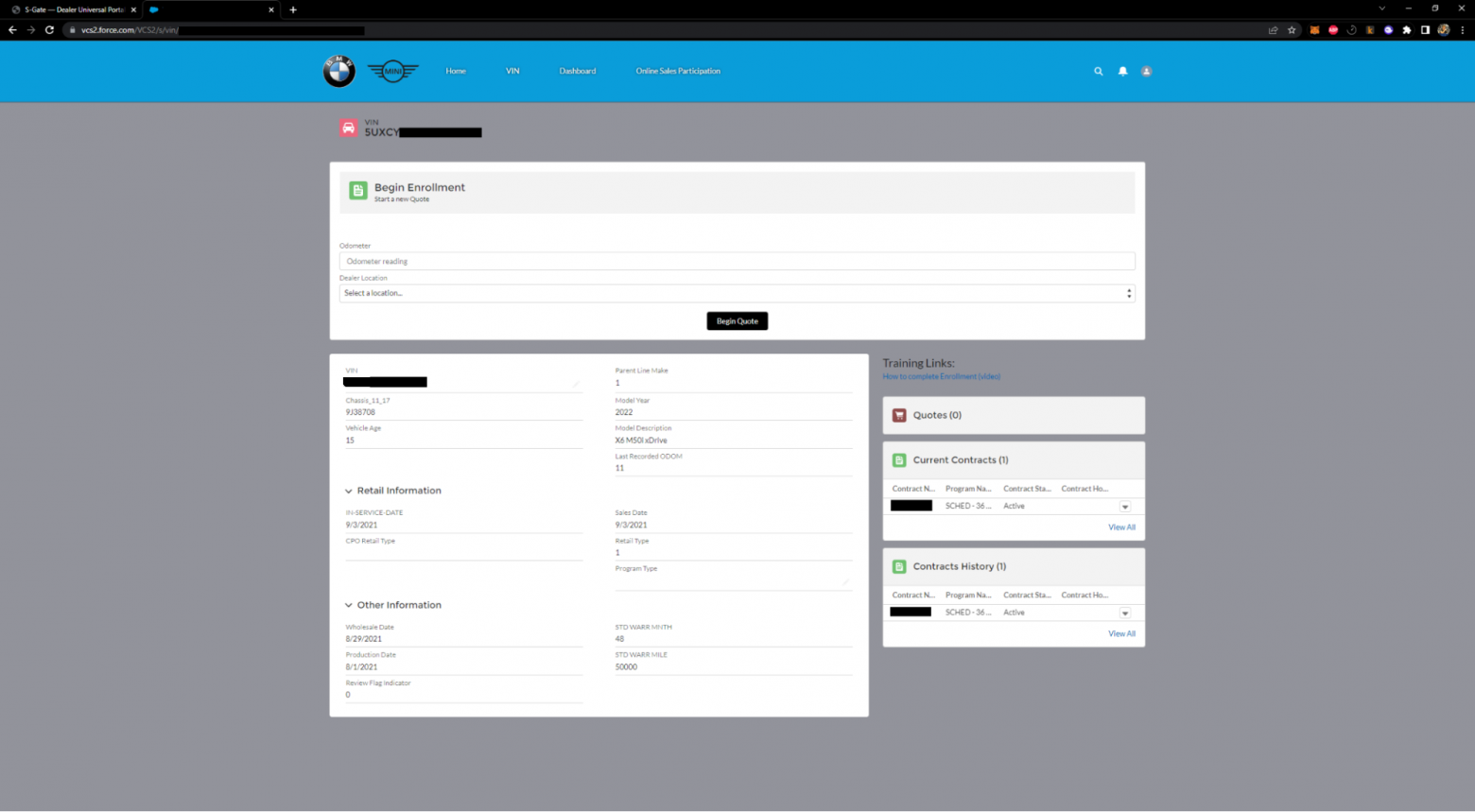

Чтобы продемонстрировать влияние уязвимости, исследователи набрали в Google «Дилерский портал BMW» и использовали учётную запись для доступа к дилерскому порталу, которым пользуются продавцы, работающие в физических дилерских центрах BMW и Rolls Royce.

После входа в систему исследователи заметили, что выбранный демо-аккаунт был привязан к реальному дилерскому центру, и они могли получить доступ ко всем функциям, к которым имели доступ сами дилеры. Это включало возможность запрашивать конкретный номер VIN и получать документы о продаже автомобиля.

С имеющимся уровнем доступа было огромное количество функций, которые можно было бы реализовать в отношении учётных записей клиентов BMW и Rolls Royce и автомобилей клиентов. На этом исследователи прекратили тестирование и сообщили об уязвимости.

С тех пор уязвимости, о которых исследователи сообщили BMW и Rolls Royce, были устранены. Некоторые из описанных в статье проблем — тоже. Больше деталей — в блоге Карри.

@Cloud4Y

https://habr.com/ru/company/cloud4y/blog/710906/ |